famosa LGPD,

Os ciberataques usando a Engenharia Social: um risco crescente.

O tema da segurança dos dados pessoais está em relevância no Brasil, principalmente após a entrada em vigor da Lei Geral de Proteção de Dados Pessoais, a famosa LGPD, em setembro de 2020.

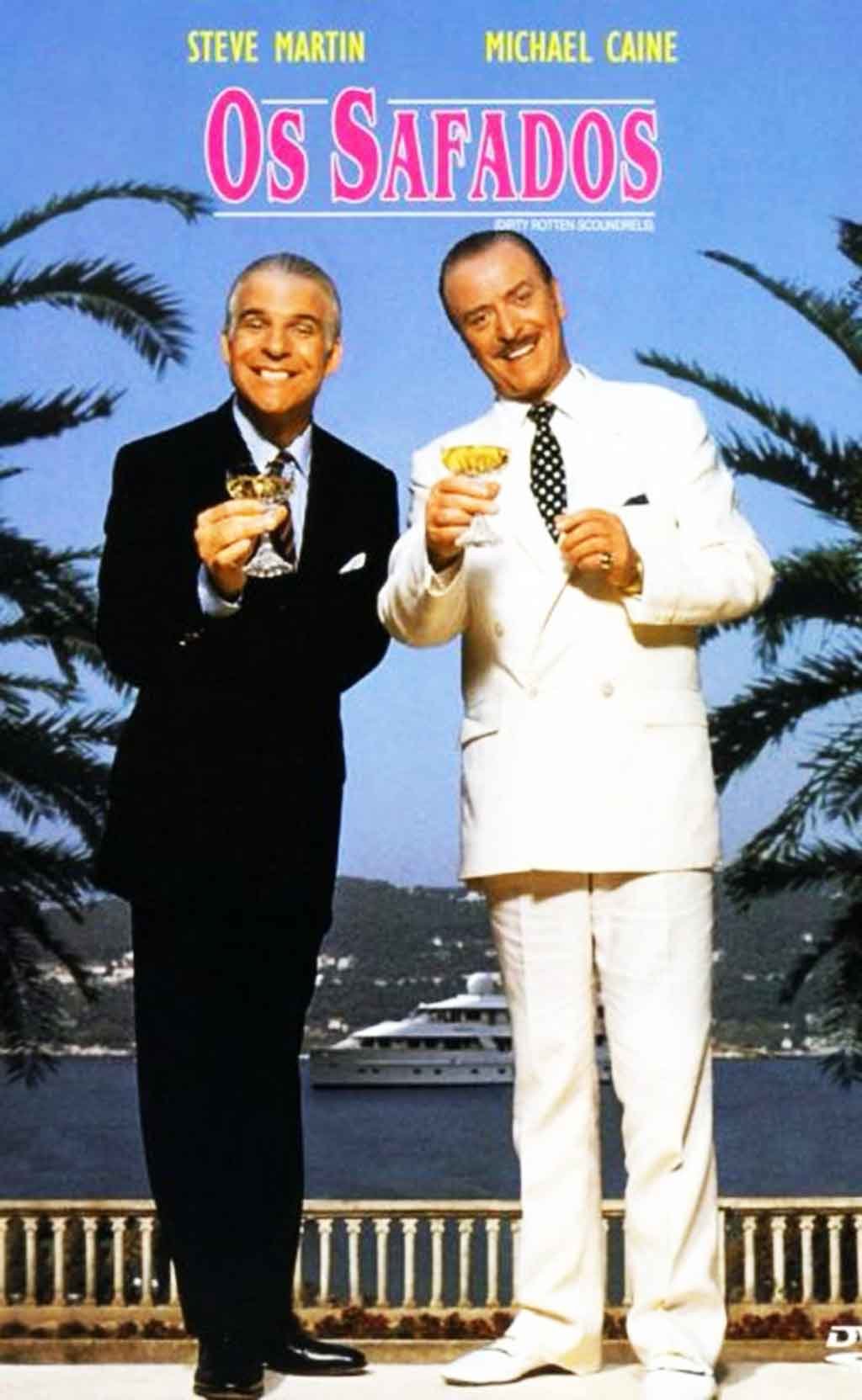

Em 1989 houve a estreia de um filme comédia excelente, com nada menos que Michael Caine e Steve Martin se passando por dois vigaristas na Riviera Francesa seduzindo e tirando dinheiro de ricas senhoras.

O título do filme no Brasil foi “Os Safados” (Dirty Rotten Scoundrels) e é interessante como os personagens se utilizam da Engenharia Social para enganar suas vítimas, obtendo delas dinheiro com histórias mirabolantes e sempre apelando para o emocional.

Voltando para o mundo real, o tema da segurança dos dados pessoais está em relevância no Brasil, principalmente após a entrada em vigor da Lei Geral de Proteção de Dados Pessoais, a famosa LGPD, em setembro de 2020.

Mas independentemente da Lei, a proteção dos dados pessoais no ambiente virtual, leia-se Internet e Redes Sociais, incluindo aquelas de conversas e trocas de mensagens on line, depende muito de uma cultura de autopreservação ou de segurança individual da pessoa.

Até porque, depois de ser devidamente roubado num desses ataques, apelar para a lei não terá muito efeito, pois muitas vezes se tratam de crimes quase impossíveis de terem seus autores rastreados ou que, na maioria das vezes, partem de outros países, alguns com já tradição nesse tipo de crime.

E olha que não estamos falando especificamente de hackers ou de criminosos mais “sofisticados” ou que demandam um conhecimento mais apurado sobre invasão de bancos de dados, ultrapassagem de barreiras eletrônicas, etc.

Principalmente nesses tempos de pandemia, o aumento de casos de fraudes e tentativas de fraudes aumentou de forma exponencial, sendo que os bandidos virtuais estão se utilizando cada vez mais da Engenharia Social.

Mas o que é a Engenharia Social?

É uma manipulação simples da psicologia humana no sentido de que um comportamento seja executado. Por exemplo o famoso golpe “Oi Tia (Tio)” em que uma pessoa se passa por alguém da família para induzir a uma transferência de dinheiro ou de créditos de celular, contando uma história envolvente sobre um suposto membro da família.

Tecnicamente, a Engenharia Social é um método simples que envolve a busca de informações sobre uma determinada vítima para que, de posse desses dados, os cibercriminosos possam realizar fraudes como o uso criminoso de cartões de crédito e de contas bancárias.

A metodologia do ataque via Engenharia Social envolve a velha malandragem e os famosos “golpes do vigário”, só que agora de forma mais ampla e utilizando as ferramentas da Internet e das redes sociais.

Tem esse nome porque se utilizam da interação humana, da curiosidade e da manipulação de sentimentos (em alguns casos) para obter êxito.

As fontes de informação para esses criminosos estão amplamente difundidas no mundo digital, seja através das redes sociais (Facebook, Linkedin, Instagram) seja através dos aplicativos de comunicações e de relacionamento como Whatsapp, Telegram e tantos outros.

O método básico de ataque pode acontecer desde um simples telefonema ou mensagem com pedido de dinheiro, simulando ser um amigo ou parente, até métodos mais específicos, mas bastante comuns.

Alguns deles tem nomes complicados, normalmente derivados da língua inglesa. São os seguintes:

Scareware – é o velho golpe de assustar a vítima para conseguir roubar dinheiro.

Pode ser usado como uma simples mensagem de texto e uma ligação telefônica. É o famoso

“aconteceu um acidente com seu esposo (esposa), ou filho, ou sobrinho, ou amigo, namorado (namorada) e precisamos de tanto para resolver alguma coisa como liberar de uma multa, levar a um hospital”, etc.

Em alguns casos pode envolver ameaças como

“estou com sua filha (filho) e só vou libertar se você me der tanto”.

Ou seja, é um processo de manipulação psicológica que age colocando a vítima em pânico e não deixando que ela raciocine direito. Em alguns casos, um simples telefonema para a pessoa supostamente envolvida na ameaça poderia resolver o problema. Uma outra tática é dizer que possui informações confidenciais sobre a vítima e exigir um valor pelo silêncio, tipo

“Eu sei o que você fez ontem à noite” ou no “verão passado” ou no “Carnaval”, etc.

Malware – em termos de Engenharia Social são pequenos programas que podem estar escondidos em qualquer arquivo (foto, vídeo, notícia) e que agem como “cavalos de Tróia”, ou seja, entram na sua máquina e soltam vírus para obter dados, danificar sua máquina ou causar travamentos ou negação de acesso.

Phishing – consiste na emissão de um e-mail aparentemente correto e legal para a obtenção de informações ou o direcionamento da vítima para que ela forneça seus dados pessoais ou que entre em um ambiente de malware, spyware ou simples vírus que possam infectar seu equipamento, um computador, telefone celular ou tablet.

O termo faz referência a pescaria (em inglês fishing) pois o cibercriminoso prepara uma isca que é enviada aleatoriamente a milhares de pessoas ou a grupos de pessoas previamente selecionadas, aguardando alguém morder a “isca”.

Assim, nunca se deve abrir e-mails estranhos ou preencher formulários para obter aquele produto barato e em promoção, sem antes checar se realmente está navegando em um site verdadeiro.

Spear Pishing – é uma variação do pishing onde o alvo do ataque é mais específico, ou seja, são “iscas” mais bem elaboradas que podem conter dados pessoais das vitimas como o nome; CPF; nome de uma operadora de cartão de crédito, ou de telefonia, ou de algum tipo de serviço utilizado pela vítima. Assim, pretende, via Engenharia Social, que a vítima venha a “confiar” naquela informação (e-email, mensagem, etc) que contém a isca.

Whaling – é uma “caça às baleias”, ou seja, um pishing destinado a alvos robustos ou importantes, escolhidos pela sua posição social, econômica, profissional ou política e que requer maior detalhamento do cibercriminoso e que se manifesta por uma tentativa mais sofisticada de ataque, com melhores informações sobre a vítima, seu comportamento social, suas ligações sociais e profissionais.

Ransomware – é tipo de ataque que está se tornando comum, onde computadores ou redes de computadores são atacados por hackers que irão criptografar dados e informações de clientes, empresas, contatos, etc e que se tornam reféns dos bandidos. Para a liberação desses dados ou o fornecimento de uma chave de descriptografia os criminosos exigem o pagamento de uma quantia, normalmente numa moeda digital, não deixando rastros para serem pegos.

Dumpster Diving – literalmente mergulhar no lixo. É incrível como centenas de informações podem ser obtidas simplesmente pela análise daquilo que foi parar no lixo. É a busca por documentos, informações, arquivos de mídia, etc. que possam ser ainda lidos e que tenham informações pessoais (contas de banco, extrato de cartões de crédito, conversas por e-mail, documentos fiscais ou financeiros, uma simples agenda de compromissos). Assim, tudo que for para o lixo deve ser previamente tratado, seja por um triturador ou pela destruição de informações digitais, para que não possa ser usado por bandidos.

No caso do trabalho em home office, isso deve ser regra sempre.

Shoulder Surfing – é o famoso olhar por cima dos ombros. É o tipo mais simples de obter dados de uma pessoa, principalmente em ambientes públicos. É o famoso espiar por sobre a tela do laptop ou de saber a senha do cartão. A sofisticação desse método é o uso de câmeras de segurança que estão a cada dia mais potentes e camufladas nos ambientes. Assim, sempre deve-se ter cuidado na hora de efetuar comunicações em locais públicos, efetuar compras ou preencher formulários.

DNS Spoofing – muitas pessoas já passaram por isso. De repente, após uma visita ou navegação em um site, ou depois de baixar um determinado arquivo, toda a configuração dos mecanismos de busca do seu navegador fica afetada, com o surgimento de banners aleatórios e direcionamentos para sites. Esse ataque também é chamado de “envenenamento de DNS” cujas máquinas infectadas passam a exibir anúncios em banners e imagens podendo direcionar os usuários para sites falsos que são mascarados para parecerem reais, expondo-os a riscos como spyware, keyloggers ou Worms. Assim, sempre fique atento aos alertas do seu antivírus e não tente entrar em sites perigosos por “curiosidade”

De tudo isso, temos sempre de estar atentos, principalmente no âmbito empresarial, com a simples possibilidade do colaborador ou do funcionário que, de posse ou acesso a determinadas informações, simplesmente as copia ou remete para um terceiro.

Concluindo, podemos dizer que os ataques utilizando Engenharia Social é um golpe muito antigo e não está restrito ao mundo digital. É o famoso engodo, que pode ser físico, como se passar por um policial, um amigo, um parente, um bombeiro, etc. para conseguir uma informação, entrar em alguma residência ou vitimar alguém pela internet.

A qualidade e a variedade dos golpes são extensas.

Mas normalmente é possível identificar os ataques quando se depara com as minúcias, como erros de português em textos, em sites clonados ou em ofertas mirabolantes de prêmios e vantagens (quem não se lembra do senhor que deixou uma enorme quantia num banco nigeriano e precisava de ajuda para resgatar esse valor?).

O que espanta na evolução desses ataques é que alguns deles estão ocorrendo “debaixo dos nossos narizes” e com a nossa permissão, seja quando usamos uma internet pública, seja pelo fornecimento de informações em sites e redes sociais.

No tocante às empresas, os ataques podem se concentrar nos níveis intermediários e mais altos dos cargos das organizações, visando a obtenção de informações que possam ser utilizadas tanto para ataques diretos contra as empresas (como o ransomware), como para a obtenção de informações sobre práticas comerciais, estratégias empresarias, roubo de segredos industriais etc.

E, em tempos de trabalho em casa, muitas das vezes as empresas não prestam atenção no nível de segurança cibernética que seus empregados estão tendo em home office, pois a pressa na liberação para esse tipo de trabalho, e até mesmo a sua falta de regulamentação legal, acabaram por queimar etapas de segurança que deveriam ser imprescindíveis.

“Finalmente, para quem tiver curiosidade no filme do começo do texto, vale a pena ver a maestria de dois excelentes atores, cujos personagens simulam toda a sorte de situações e enredos para seus golpes contra as pobres incautas. É diversão pura no filme, mas nada engraçado no mundo real de hoje.”

By Carlos Marcelo Cardoso Fernandes

Coronel Intendente da Reserva da Força Aérea, é Administrador de Empresas com atuação por mais de 22 anos na Administração Pública Federal.

É Auditor Interno, Historiador e um cidadão brasileiro e colunista do Portal 7 Minutos.

Os ciberataques usando a Engenharia Social: um risco crescente a segurança dos dados pessoais.[/caption]

Os ciberataques usando a Engenharia Social: um risco crescente a segurança dos dados pessoais.[/caption]  Em 1989 houve a estreia de um filme comédia excelente, com nada menos que Michael Caine e Steve Martin se passando por dois vigaristas na Riviera Francesa seduzindo e tirando dinheiro de ricas senhoras.[/caption]

[caption id="attachment_94874" align="alignnone" width="1024"]

Em 1989 houve a estreia de um filme comédia excelente, com nada menos que Michael Caine e Steve Martin se passando por dois vigaristas na Riviera Francesa seduzindo e tirando dinheiro de ricas senhoras.[/caption]

[caption id="attachment_94874" align="alignnone" width="1024"] Em 1989 houve a estreia de um filme comédia excelente, com nada menos que Michael Caine e Steve Martin se passando por dois vigaristas na Riviera Francesa seduzindo e tirando dinheiro de ricas senhoras.[/caption]

[caption id="attachment_94877" align="alignnone" width="1024"]

Em 1989 houve a estreia de um filme comédia excelente, com nada menos que Michael Caine e Steve Martin se passando por dois vigaristas na Riviera Francesa seduzindo e tirando dinheiro de ricas senhoras.[/caption]

[caption id="attachment_94877" align="alignnone" width="1024"] Carlos Marcelo Cardoso Fernandes. Coronel Intendente da Reserva da Força Aérea, é Administrador de Empresas com atuação por mais de 22 anos na Administração Pública Federal. É Auditor Interno, Historiador e um cidadão brasileiro e colunista do Portal 7 Minutos.[/caption]

Carlos Marcelo Cardoso Fernandes. Coronel Intendente da Reserva da Força Aérea, é Administrador de Empresas com atuação por mais de 22 anos na Administração Pública Federal. É Auditor Interno, Historiador e um cidadão brasileiro e colunista do Portal 7 Minutos.[/caption]